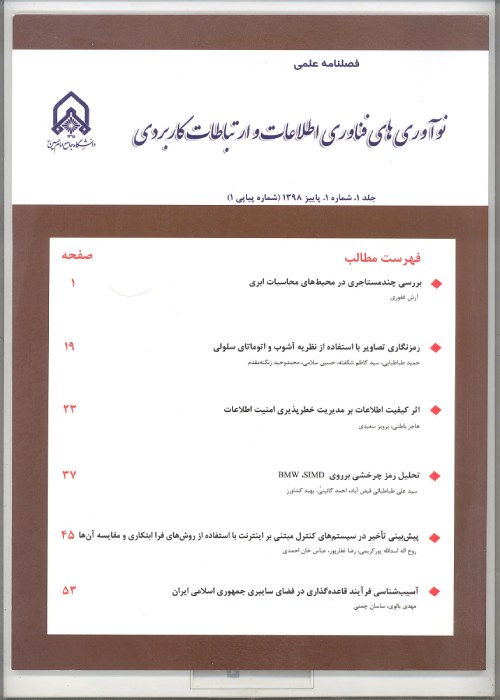

فهرست مطالب

نشریه نوآوری های فناوری اطلاعات و ارتباطات کاربردی

سال یکم شماره 1 (پیاپی -1، پاییز 1398)

- تاریخ انتشار: 1399/08/06

- تعداد عناوین: 6

-

صفحات 1-8

زیرساخت های فناوری اطلاعات سازمان ها، متحمل طیف گستردهای از هزینه ها اعم از هزینه های سخت افزاری و نرم افزاری است. این در حالی است که محیط های محاسبات ابری با ظهور خود چشم انداز محسوسی برای کاهش برخی از این هزینه ها ارایه داده اند. نرم افزار به عنوان سرویس، گونه ای از خدمات ارایه شده توسط محیط محاسبات ابری است که با دیدگاهی جدید، به ارایه راهی موثر و هوشمندانه برای رفع نیاز تقاضا محور کاربر نهایی به منابع محاسباتی فراهم می کند. در این راستا، چندمستاجری یکی از مهمترین ویژگی/های لایه نرم افزار به عنوان سرویس است که به دلیل افزایش نرخ بهره وری منابع و کاهش هزینه سراسری زیرساخت های فناوری اطلاعات، مورد توجه سازمان های فناوری اطلاعات قرار گرفته است. به دلیل نو ظهور بودن این مفهوم و مزیتهای ارایه شده توسط آن، بررسی ویژگی ها، مفاهیم وابسته و چالشهای آن از اهمیت بالایی برخوردار است. این مقاله ابتدا به معرفی چندمستاجری، ویژگی ها و مفاهیم وابسته به آن پرداخته و سپس لایه های فنی و انواع رویکردهای مختلف مدیریت داده در معماری چندمستاجری را بررسی نموده و در انتها چالشهای چندمستاجری و راه حلهای موجود به منظور رفع این چالشها را ارایه مینماید.

کلیدواژگان: چندمستاجری، بارکاری، مقیاس خودکار، بهره وری منبع، کیفیت سرویس -

صفحات 9-22

تفاوت های موجود بین داده های متنی و داده های چند رسانه ای مانند تصاویر از جمله حجم زیاد تصاویر و همبستگی پیکسل های مجاور موجب شده که روش های رمزنگاری سنتی برای رمز کردن این داده ها کارایی لازم را نداشته باشند. در این مقاله، با به کارگیری نگاشت های آشوب و اتوماتای سلولی تک بعدی حافظه دار، روش جدیدی برای رمزنگاری تصاویر ارایه شده است که در گام جایگشت، از نگاشت آشوب خطی Piecewise و در گام پخش از نگاشت آشوب لجستیک و اتوماتای سلولی استفاده می نماید. ویژگی بارز الگوریتم ارایه شده، قابلیت بررسی صحت داده در سطح قالب است که در کاربردهایی مانند کاربردهای نظامی و پزشکی که داده های تصویر یا بخشی از آن بسیار حساس هستند دارای اهمیت بالایی است. نتایج بررسی های متفاوت از جمله بررسی حساسیت کلید و بررسی های آماری نشان دهنده ی حساسیت بالای روش پیشنهادی است، همچنین بررسی انواع حملات مختلف، نشان داد که روش پیشنهادی مقاومت مناسبی در برابر آنها دارد

کلیدواژگان: رمزنگاری تصویر، نظریه آشوب، نگاشت های آشوب، اتوماتای سلولی برگشت پذیر -

صفحات 23-35

امنیت اطلاعات به علت روند فعلی انتقال اطلاعات در حال تبدیل شدن به یک مفهوم مهم برای اکثر سازمان ها است. این امر باعث آگاهی های بیشتری نسبت به استفاده از مدیریت خطرپذیری امنیت اطلاعات (ISRM) برای توسعه راهبرد های اقتصادی به شمار می آید. باوجود این که روش های زیاد مدیریت خطرپذیری امنیت اطلاعات وجود دارد که به آسانی در دسترس هستند، اکثر روش ها فرآیند مشابهی را انجام می دهند. این مقاله به منظور تعیین این که کدام ابعاد کیفیت، کیفیت اطلاعات (IQ) را در طول روند جمع آوری اطلاعات در ISRM تشکیل می دهند، کمک می کند. برای شناسایی ابعاد مدیریت خطرپذیری امنیت اطلاعات پرسشنامه ساختاری آنلاین با طیف لیکرت در بین دانشجویان مقطع ارشد و دکتری دانشگاه آزاد گرگان که به کار حسابداری و حسابرسی مشغول بودند، توزیع شد. تجزیه وتحلیل حداقل مربعات جزیی (PLS) نشان داد که 13 ابعاد کیفیت اطلاعات روی جمع آوری کیفیت اطلاعات در ISRM تاثیر دارد. در این میان ابعاد اثبات پذیری داده ها با ضریب تاثیر 139/0 و قابل درک بودن اطلاعات با ضریب تاثیر 047/0 به ترتیب بیشترین و کمترین تاثیر را بر روی جمع آوری کیفیت اطلاعات در مدیریت خطرپذیری امنیت اطلاعات دارد.

کلیدواژگان: امنیت اطلاعات، خطرپذیری مدیریت، کیفیت اطلاعات، مدیریت خطرپذیری امنیت اطلاعات، مدل یابی معادلات ساختاری -

صفحات 37-43

تابع چکیده ساز تابعی است یک طرفه که رشته صفر و یک ورودی با طول دلخواه را به یک رشته صفر و یک با طول ثابت تبدیل می کند. تابع چکیده ساز باید سریع، ساده و یک طرفه باشد و در برابر حملات برخورد، پیش تصویر و پیش تصویر دوم مقاوم باشد. یکی از مهم ترین کاربرد های توابع چکیده ساز در امضای رقمی است، با استفاده از توابع چکیده ساز، امضا کننده به جای این که کل پیام را امضا کند، ابتدا مقدار چکیده پیام را به دست آورده و سپس این مقدار را امضا می کند. لذا این کار باعث افزایش امنیت و کاهش حجم محاسبات می شود. تجزیه و تحلیل رمز یا شکستن رمز، به کلیه اقدامات مبتنی بر اصول ریاضی و علمی اطلاق می گردد که هدف آن از بین بردن امنیت رمزنگاری و در نهایت بازکردن رمز و دست یابی به اطلاعات اصلی باشد. تحلیل رمز چرخشی یکی از بهترین و جدیدترین حملات بر علیه سیستم های ARX می باشد. در این مقاله برای اولین بار بر الگوریتم های SIMD, BMW که کاندیداهای دور دوم مسابقه SHA-3 هستند و در ساختار خود مطابق سیستم های ARX از سه عملگر چرخش، جمع پیمانه ای و یای انحصاری استفاده می کنند، با در نظر گرفتن فرض مارکوف تحلیل رمز چرخشی انجام می شود و به ترتیب پیچیدگی برای یک دور از 16-دور BMW و پیچیدگی برای کل دورهای SIMD را داریم. با توجه به نتایج به دست آمده مشاهده می شود که به علت وجود تعداد بیشتری از جمع های پیمانه ای که به صورت زنجیره مارکوف هستند، الگوریتم BMW مقاومت بیشتری نسبت به الگوریتم SIMD در برابر تحلیل رمز چرخشی از خود نشان می دهد و احتمال موفقیت کمتری دارد

کلیدواژگان: توابع چکیده ساز، تحلیل رمز چرخشی، جمع پیمانه ای، فرض زنجیره مارکوف -

صفحات 45-52

سیستم های کنترل مبتنی بر اینترنت روزبه روز در حال رشد و گسترش هستند. تاخیر اطلاعات مبادله شده مبتنی بر شبکه یکی از مهم ترین موضوعاتی است که این سیستم ها با آن مواجه هستند. پیش بینی تاخیر می تواند کاربر را از تاخیر اطلاعات و همچنین اطلاعات ازدست رفته آگاه کند. پیش بینی تاخیر به صورت دقیق مسئله ای پیچیده و دشوار است که دغدغه بسیاری از محققان بوده و الگوریتم های متعددی جهت حل این مسئله ارایه شده است. در این پژوهش مدلی از بهینه سازی ارایه گردیده که در آن از الگوریتم سیستم ایمنی مصنوعی و ازدحام ذرات به عنوان ابزار بهینه سازی و از نرم افزار مطلب به عنوان ابزار شبیه ساز جهت پیش بینی تاخیر در سیستم های کنترل استفاده شده است. مقایسه نتایج حاصل از الگوریتم سیستم ایمنی مصنوعی با الگوریتم ازدحام ذرات روی داده های یکسان، کارایی و برتری سیستم ایمنی مصنوعی را چه ازنظر سرعت همگرایی و چه ازنظر کیفیت پاسخ نشان می دهد.

کلیدواژگان: زمان تاخیر، پیش بینی تاخیر، کنترل مبتنی بر شبکه، سیستم ایمنی مصنوعی، بهینه سازی ازدحام ذرات، همگرایی -

صفحات 53-64

امروزه فضای سایبر جزء لاینفک زندگی انسان ها گردیده و از آن به عنوان زندگی دوم نام برده می شود. مساله اصلی در این فضای نو ظهور در زندگی انسان ها این است که آیا همان گونه که در زندگی فیزیکی نیازمند قانون و قاعده هستیم در این فضا نیز نیازمند قواعدی هستیم که نظام دهنده روابط اجتماعی حاکم بر این فضای زندگی باشد. پر واضح است که فرآیند تدوین قواعد برای چنین فضایی که دارای ویژگی های خاص خود می باشد با آسیب های اجتناب ناپذیر مواجه خواهد بود. در نوشتاری که پیش رو دارید به اهمیت و ضرورت قاعده مند نمودن فضای سایبر پرداخته شده و روش های قاعده گذاری در فضای سایبر بررسی و آسیب هایی که فرآیند قاعده گذاری فضای سایبر جمهوری اسلامی ایران را تهدید می نماید احصاء گردیده است. نتایج تحقیق بیان گر این موضوع است که با توجه به نوع حاکمیت جمهوری اسلامی ایران که پوشش دهنده هر دو مقوله جمهوریت و اسلامیت می باشد و همچنین ویژگی اخلاقی و ملی حاکم بر اخلاق و روابط انسانی مردمان این کشور باید در قاعده گذاری در فضای سایبری آن محاسبه شده و با دقت عمل نمود. اصلی ترین چالش و آسیب این حوزه را می توان در ضعف انسجام و هماهنگی مراجع قاعده گذار و تعیین کننده سیاست ها در این فضا دانست.

کلیدواژگان: فضای سایبر، آسیب، قواعد، قوانین، زندگی دوم

-

Pages 1-8

Enterprise IT infrastructures endure a wide range of costs including software and hardware costs. However, the advent of cloud computing environments have provided a tangible perspective for reduce some of these costs. Software as a Service (SaaS) is type of services that provided by the cloud. It provide a new paradigm, which goal is to provide an effective and intelligent way to support end users’ on-demand requirements to computing resources. In this regard, multitenancy is one of the most important features of SaaS tier that due to increasing rate of resource utilization and decreasing overall cost of IT infrastructure by IT organization have been considered. Because of the emerging nature of this concept and the advantages which is offered by it, study of characteristics, related concepts and its challenges are important. This paper first introduces Multi-tenancy, features and related concepts and then examine technical layers and variety of date management approaches in multi-tenancy architecture and finally offers multi-tenancy's challenges and existing solutions in order to resolve theirs challenges.

Keywords: cloud computing, SaaS, Multi-Tenancy, Resource Sharing -

Pages 9-22

The differences between textual and multimedia data, images for instance, the big size of images for one example and the correlation of adjacent pixels for another, have led to insufficient efficiency of traditional methods of cryptography and encrypting those data. This paper introduces a new method for image cryptography, using chaos mappings and 1D memory cellular automata. The method benefits from Piecewise linear chaos mapping in permutation phase and Logistic chaos mapping and cellular automata in broadcast phase. The outstanding characteristic of the introduced proposed algorithm is its capability of data verification in block level that holds a great weight in military and medical functions where image data or part of it is believed to be of great sensitivity. In this paper, the educational board of Cortex-M3 LPC1768 is served for hardware implementation of the proposed method. The results of different studies including key sensitivity assessment and statistical assessments depict the high level of the sensitivity of the proposed method. Furthermore, assessment of various attacks revealed the right level of resistance of the proposed method.

Keywords: Image Encryption, Chaos Theory, Chaos mapping, Reversible cellular automaton -

Pages 23-35

Information security is becoming an important proposition for most organizations due to the current process of transferring information through a world without borders and vulnerabilities. This has raised concerns and awareness of the use of ISRM to develop effective economic control strategies. Although there are several types of information security risk management tools that are readily available, most of the methods do the same, which results in the creation of a range of evaluation, information collection and intermediary information generation. the success of ISRM planning depends strongly on the quality of the input information, however, with the amount, variety and variety of information available to professionals, can easily be controlled with enhanced information. This article helps determine which dimensions of IQ contribute to the quality of information during the process of collecting information during the ISRM. To properly define, IQ dimensions are evaluated in terms of its production. To identify possible dimensions of information security risk management, Likert Online Structural Questionnaire was distributed among a group of senior and Ph.D. students at Gorgan University of Azad University who were engaged in accounting and auditing work (47 people). Partial least squares analysis (PLS) showed that the dimensions of accuracy, data rate, access to information, reliability of information, conciseness of data, completeness of information and reliability of information, relevance of information, reliability of information, timeliness of information, comprehensibility and Information uniformity significantly affects the quality of data collection on information security risk management

Keywords: Information Security, Risk Management, Information Quality, Information Security Risk Management -

Pages 37-43

The hash function is a one-way function that converts a string of zero and one input with arbitrary length to a string of zero and one with a constant length n. The hash function should be fast, simple and one-way and resistant to collision attacks, Preimage and Second –Preimage. One of the most important applications of the hash function is digital signature. By using the hash functions, instead of entire signed message the signer first obtains the hash value of the message and then signs the value. This will increase the security and reduce the amount of computing. Cryptanalysis refers to all actions based on the principles of mathematics and science whose purpose is to eliminate cryptographic security and ultimately to unlock the code and access to the original information. Rotational cryptanalysis is one of the best and most recent attacks on ARX systems. In this paper, for the first time, we apply a rotational cryptanalysis and with Given the assumption of the Markov chain for the modular additions sequence employed in two algorithms SIMD and BMW, which are second-round candidates for the SHA-3 competition that use the ARX property in their structure. That for the BMW algorithm we arrived at the complexity of 2^(180ˎ68) for one round of 16-rounds and the complexity of 2^(101ˎ88) for the entire 16-round SIMD, according to the obtained results, it can be seen that due to the large number of modular additions As a Markov chain, the BMW algorithm exhibits greater resistance to the SIMD algorithm and Against the rotational cryptanalysis is has less likely to succeed.

Keywords: Hash Function, Rotational Cryptanalysis, Modular Addition, Markov Chaining -

Pages 45-52

Control systems based on internet are developing day by day. These systems are faced with many practical difficulties and challenges. Exchanged Information delay through the network is one of the most important issues of these systems and delay forecasting can make the user aware about the delays and missed data. As a result, the security system can prevent the cyber attacks. Predicting delays accurately, is a complex and difficult problem which has been studied by researchers, and several algorithms have been proposed to solve this problem. Artificial Immune System (AIS) and Particle Swarm Optimization (PSO) are two meta-heuristic methods based on stochastic search that has been developed to solve optimization problems. In this paper, the optimization model is presented. The AIS and PSO has been used as tools for optimization and the “Matlab” software has been utilized as a simulating tool to pridicting delays. In systems Comparing the results of AIS and PSO algorithm on the same data shows the efficiency and superiority of the AIS, both in terms of convergence speed and quality of response.

Keywords: Time delay, Delay forecast, Control via the Internet, Artificial Immune System, particle swarm optimization, convergence -

Pages 53-64

Today, cyberspace is an integral part of human life and is referred to as the second life. As in physical life, we need the rule and law, in this space, undoubtedly, we need rules that govern the social relations governing this living space. The process of formulating rules for such a space that has its own characteristics, with inevitable injuries In the written paper, the importance and necessity of regulating the cyber space (cyberspace) has been investigated and cyber-regulatory guidelines have been considered and the damages that threaten the process of regulation in the cyberspace of the Islamic Republic of Iran are cited. The results of the research indicate that considering the type of governance of the Islamic Republic of Iran which covers both the republican and Islamic countries, as well as the moral and national character of the ethics and human relations of the people of this country should be calculated in the base of its cyber space. And acted carefully. The main challenge and the damage to this field can be seen in the weakness of the coherence and coordination of the core institutions and the determinants of politics in this space.

Keywords: Cyber Space, Damage, Rules, second life