فهرست مطالب

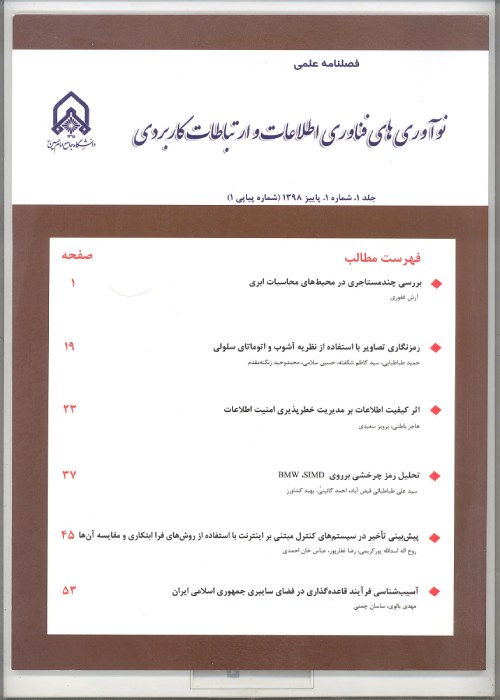

نشریه نوآوری های فناوری اطلاعات و ارتباطات کاربردی

پیاپی 4 (زمستان 1400)

- تاریخ انتشار: 1401/12/01

- تعداد عناوین: 6

-

صفحات 1-14

سرمایه های رسانه ای علاوه بر عناصر نرم افزاری و سخت افزاری، شامل سرمایه ها و دارایی های فیزیکی و زیر ساختی هستند. براین اساس به منظور مقابله با تهدیدات بر علیه این سرمایه ها و کاهش آسیب پذیری، نیاز به تدوین راهبردهای حفاظت از این زیرساخت ها با رویکرد دفاع غیرعامل است که در این پژوهش به عنوان هدف اصلی مطرح شده است. پژوهش حاضر از نوع توصیفی - تحلیلی و جمع آوری اطلاعات از طریق روش های اینترنتی، کتابخانه ای و میدانی و روش اصلی تحلیل اطلاعات گردآوری شده، روش SWOT می باشد و همچنین به منظور سنجش پرسش نامه ها از ضریب آلفای کرونباخ و آزمون های آماری بهره برده شده است. در این پژوهش پس از بررسی اسناد بالادستی و اخذ نظرات خبرگان، 92 عامل محیطی موثر در محافظت از این زیرساخت شناسایی و در نرم افزار SPSS مورد ارزیابی قرار گرفته است. سپس 21 راهبرد بر اساس مدل تدوین راهبرد دانشگاه عالی دفاع ملی تدوین گردید. از راهبردهای اولویت دار طبق نظر خبرگان می توان به برنامه ریزی جهت افزایش توان بازدارنده در تهدیدات سایبری، توسعه علمی، پژوهشی و آموزشی نیروی انسانی موردنیاز با استفاده از ظرفیت های موجود در کشور به منظور افزایش دانش تخصصی مرتبط، مصون سازی، استحکام بخشی زیرساخت های رسانه ملی در برابر تهدیدات سخت با استفاده از متخصصان داخلی، افزایش حمایت های مادی و معنوی از شرکت های دانش بنیان فعال در زمینه طرح های توسعه ای در حوزه ماهواره ای مرتبط با رسانه ملی، بومی سازی و به کارگیری دانش هوش مصنوعی به منظور ایجاد نظام رصد و پایش و هشدار حملات سایبری و کمک به مصون سازی زیرساخت رسانه ملی در برابر تهدیدات، خرید و مهندسی معکوس نمونه هایی از سامانه های نرم افزاری پیشرفته در حوزه رسانه ملی اشاره کرد.

کلیدواژگان: پدافند غیرعامل، دارایی، رسانه ملی، امنیت ملی، SWOT -

صفحات 15-32

بسیاری از شرکت ها با تخلف در صورت های مالی موجب به هم ریختگی نظام اقتصادی می شوند و این امر موجب یک بحران مهم نظام اقتصادی شده است. راهکارهای مختلفی برای تشخیص وجود دارد که اکثرا انسانی می باشند. این راهکارها دارای هزینه های بالایی برای محاسبه و بررسی صورت های مالی تمامی شرکت ها دارند ازاین جهت باید به دنبال راهکاری بود که بتواند با استفاده از داده کاوی و خودکار این فرآیند تشخیص را انجام دهد. البته روش های داده کاوی نیز برای این قضیه ارایه شده اند که هر یک دارای مزایا و معایبی می باشند. روش های داده کاوی که تا به اینجا برای این کار ارایه شدند دارای سربار بالای محاسباتی و یا دقت پایین بودند. حال آنکه در روش پیشنهادشده در این تحقیق از درخت تصمیم گیری ID3 بهبودیافته به همراه شبکه بیزین و ماشین بردار پشتیبان به عنوان یک روش ترکیبی استفاده شده است. در این روش پیشنهادی برای بهبود عملکرد و دقت از الگوریتم مجموعه راف و تحلیل سلسله مراتبی در جهت انتخاب ویژگی های موثر کمک گرفته شده است. درختی که در روش پیشنهادی ایجاد می شود دارای کمترین عمق ممکن است و ازاین رو دارای سرعت بالایی است. سربار محاسباتی روش پیشنهادی به دلیل استفاده از الگوریتمی بهینه پایین می باشد. داده های استفاده شده در ارزیابی داده های مربوط به 3 سال از 60 شرکت است. در ارزیابی روش پیشنهادی نشان داده شده است که روش پیشنهادی دارای دقت 80 درصد می باشد که نسبت به روش های مشابه به خود دقت بالایی به حساب می آید. سربار زمانی در روش پیشنهادی O(m.n) و سربار حافظه O(n) است که m، نشان دهنده اندازه مجموعه آموزش و n نشان دهنده مجموعه ویژگی مورد استفاده در آموزش می باشد.

کلیدواژگان: شبکه بیزین، ماشین بردار پشتیبان، درخت تصمیم، فازی راف، تحلیل سلسله مراتبی، تقلب -

صفحات 33-44

نیاز به نرم افزار و یا به صورت کلی سیستمی که بتواند به صورت روزانه اطلاعات مهمی (که فرد احساس می کند ممکن است در آینده به آنها نیاز پیدا کند) را در خود ذخیره کند و در زمان لازم این اطلاعات را در اختیار فرد قرار دهد، لازم و ضروری به نظر می رسد. سعی بر این است تا در این مقاله با ارایه سیستمی به انسان کمک شود تا با ذخیره کامل اطلاعات در گذشت زمان بتواند در هر زمانی که نیاز به اطلاعاتی داشت (که به دلیل مشغله های ذهنی قادر به یادآوری آنها نیست) بتواند با یادآوری بخشی از اطلاعات موردنیاز خود به تمامی اطلاعات خود به صورت کامل دست یابد. در سیستم پیشنهادی اطلاعات در ابتدا در گراف دانشی ذخیره می شود، این گراف دانش دارای ارتباطاتی بین نودها است که به دلیل وجود همین ارتباط ها و با استفاده از روش های جستجوی کلیدی بهترین و کامل ترین پاسخ به کاربر برگردانده می شود. کاربر به صورت روزمره اطلاعات مهم خود را،که می شنود و یا می خواند و گمان می کند ممکن است در آینده به آنها نیاز پیدا کند را به صورت کامل در این سیستم ذخیره می کند و در زمان لازم فقط با یادآوری بخشی از اطلاعات به کل آن اطلاعات دسترسی پیدا می کند. پس از ذخیره داده ها در گراف دانش(که دارای ارتباط های خاصی بین نودها است) ذخیره می شود و با روش های جستجوی کلیدی اطلاعات را بازیابی می کند. روش ارایه شده کمک بهینه ای به بازیابی اطلاعات از دست رفته انسان خواهد کرد.

کلیدواژگان: نمودار دانش، بازخورد ارتباط، حافظه انسان -

صفحات 45-59

یکی از راه های مقابله با اثر اخلالگرها مخصوصا اخلالگرهای داخل باند، استفاده از شکل دهی پرتو در سیستم های چندآنتنه است. در این روش بر اساس اطلاعات زاویه ورود سیگنال هدف و سیگنال تداخل، سعی می شود تا پیک الگوی پرتو در راستای هدف قرار داده شده و یک نال در پرتو در راستای تداخل قرار داده شود. از آنجا که عمق نال و محل آن وابسته به اطلاعات زاویه اخلالگر است و در عمل امکان دستیابی به اطلاعات دقیق از سیستم حمایت الکترونیکی وجود ندارد، در این مقاله یک روش شکل دهی پرتو مقاوم در برابر خطای زاویه سنجی اخلالگر پیشنهاد شده است. همچنین کمینه کردن دریافتی از یک جهات خاص (زاویه ورود اخلال) منجر به افزایش سطح گلبرگ های فرعی الگوی تشعشعی خواهد شد. این موضوع در خیلی از سیستم های مخابراتی موجب کاهش کارایی سیستم خواهد شد. به همین منظور علاوه بر ملاحظات خطای زاویه ورود، سطح گلبرگ های فرعی در یک محدوده های خاص (مثل جهت تپه یا زمین) را کنترل می نماییم تا موجب افزایش قابل توجه این نوع اخلالها نشود. در این مقاله بر اساس سه دیدگاه مختلف جهت کمینه کردن تداخل های دریافتی، سه مسیله برای بهینه سازی ضرایب شکل دهنده پرتو در گیرنده تعریف و مبتنی بر بهینه سازی محدب حل می گردند. نتایج شبیه سازیها نشان می دهد ضرایب بهینه شده توانسته اند مشکل خطا دار بودن گزارش زاویه ورود جمر و دریافت تداخل از گلبرگ های فرعی را حل نمایند تا گیرنده بتواند به SINR در حد SNR دست یابد.

کلیدواژگان: اخلالگر، شکل دهی پرتو، خطای زاویه سنجی، سیگنال به نویز و تداخل، سامانه حمایت الکترونیکی، گلبرگ فرعی -

صفحات 61-70

اهمیت بهره وری نیروی کار و لزوم بررسی آن با توجه به گسترش سطوح رقابت، پیچیدگی تکنولوژی، کمبود منابع و سرعت تبادل اطلاعات بر کسی پوشیده نیست. هر کشوری به دنبال افزایش تولید متوسط نیروی کار خود جهت افزایش تولید و رشد اقتصادی است. توسعه ی فناوری اطلاعات و ارتباطات می تواند منافعی از قبیل ارز آوری از طریق صادرات خدمات، ایجاد اشتغال و افزایش بهره وری را به همراه داشته باشد. بنابراین، تمرکز هرچه بیشتر بر توسعه فناوری اطلاعات و ارتباطات بخصوص در استان های کشور می تواند نتایج مفیدی تر در عملکرد متغیرهای کلان اقتصادی از جمله افزایش تولید سرانه نیروی کار داشته باشد. از این رو، هدف اصلی تحقیق حاضر بررسی تاثیر فناوری اطلاعات و ارتباطات بر تولید سرانه هر کارگر در استان های ایران با استفاده از تکنیک گشتاور تعمیم یافته ی پویا (GMM) و همچنین روش حداقل مربعات معمولی اصلاح شده (FMOLS) طی بازه زمانی 1385-1398 است. نتایج تحقیق نشان می دهد که با افزایش یک درصد در تعداد کاربران اینترنت همراه، مشترکین تلفن همراه تولید سرانه کارگر در کوتاه مدت و بلندمدت به-ترتیب 27/0 و 12/0 درصد افزایش می یابد داشته است، در حالی که با افزایش یک درصد مشترکین اینترنت ثابت تولید سرانه کارگر در کوتاه مدت و بلندمدت به ترتیب 23/0 و 19/0 در استان های ایران کاهش می یابد. بنابراین نتیجه سیاستی تحقیق حاضر مبنی بر این است که فناوری اطلاعات و ارتباطات در حوزه دیتا و صوت با قابلیت موبیلیتی تولید سرانه هر کارگر در استان های کشور را افزایش می دهد.

کلیدواژگان: تولید سرانه کارگر، فناوری اطلاعات و ارتباطات، مدل گشتاور تعمیم یافته -

صفحات 71-86

شبکه روی تراشه ها به عنوان راه حلی جهت بهبود ارتباط بین اجزا شبکه به کار می روند. از آن جایی که یکی از ابعاد طراحی در این شبکه ها مفهوم نگاشت می باشد، لذا در این مقاله مفاهیم و پارامترهای مختلف در نگاشت برخط برای کارهای متعدد در شبکه روی تراشه مورد بررسی قرار گرفته است. در این راستا سه گام ضروری در نگاشت برخط جهت کارهای مختلف در شبکه روی تراشه در نظر گرفته شده است که شامل یافتن اندازه مناسب زیرتوری برای کار ورودی، یافتن جایگاه مناسب زیرتوری در توری جهت تخصیص برخط کار و یافتن محل اصلی در توری است. در ضمن، مدل های موثر قبلی جهت انتخاب ابعاد زیرتوری، MD، MT&MPN، روش های تخصیص پردازنده قبلی، TRB، TCB و روش های مهاجرت پردازنده پیشین مبتنی بر دو مرز ستونی، دو مرز سطری، فشرده سازی چپ-راست محدودشده و فشرده سازی بالا-پایین محدود شده برای توپولوژی توری در نظر گرفته شده است و با مهاجرت های تلفیقی پیشنهادی مقایسه شده است. الگوریتم های مزبور استفاده شده اند تا پیوستگی افزایش یابد و تاخیر در سیستم های چندپردازنده ای کاهش یابد. از آنجایی که هدف اصلی در توسعه روش های پیشنهادی دستیابی به بیشینه کارایی است، لذا در این روال، تاثیر پارامترهای کارایی مختلف در مقابل مکانیزم های قبلی مقایسه شده است. در این مقاله، شش الگوریتم که کارایی بهتری را کسب نموده اند با 45 مورد دیگر مقایسه شده است. استفاده از روش های مهاجرت تلفیقی ما را قادر می سازد تا تعداد مهاجرت های پردازنده را محدود نماییم. افزون بر این، طرح MT&MPN/TCB/HCM نتایج بهتری را در مقایسه با سایر الگوریتم ها با درنظر گرفتن متوسط زمان اجرای کار با 38.02%، متوسط زمان پاسخ کار با 99.54% و متوسط بهره وری سیستم با 48.02% کسب نموده است. نتایج شبیه سازی ها نشان می دهد که روش MPN/TRB/HBM بالاترین نتایج را در متوسط مصرف توان و متوسط زمان اجرای کار به ترتیب با 6.68% و 38.21% دارد.

کلیدواژگان: تخصیص، تکه تکه شدن، چند پردازنده ای ها، زیرتوری، شبکه روی تراشه، مهاجرت، نگاشت

-

Pages 1-14

In addition to software and hardware components, media assets include physical and infrastructure assets and assets. Therefore, in order to deal with threats against these assets and reduce vulnerability, it is necessary to develop strategies to protect these infrastructures with a passive defense approach, which has been proposed as the main goal in this study. The present study is descriptive-analytical and data collection through Internet, library and field methods and the main method of data analysis is SWOT method and also Cronbach's alpha coefficient and statistical tests have been used to measure the questionnaires. In this study, after reviewing upstream documents and obtaining expert opinions, 92 environmental factors affecting the protection of this infrastructure have been identified and evaluated in SPSS software. Then 21 strategies were developed based on the strategy formulation model of the Higher National Defense University. According to experts, one of the priority strategies can be planned to increase the deterrent capability in cyber threats, scientific, research and training development of the required manpower using the existing capacities in the country to increase relevant specialized knowledge, hedge, strengthen national media infrastructure against severe threats. Using local experts, increasing material and moral support of knowledge-based companies active in the field of development projects in the field of satellites related to national media, localization and application of artificial intelligence knowledge to establish a monitoring system and cyber attacks and help protect national media infrastructure in Against threats, purchasing and reverse engineering, he cited examples of advanced software systems in the field of national media.

Keywords: Passive Defense, Asset, National Media, National Security, SWOT -

Pages 15-32

Many companies disrupt the economic system by violating their financial statements, which has led to a major economic crisis. There are various diagnostic strategies that are mostly human. These solutions have high costs for calculating and reviewing the financial statements of all companies, so we must look for a solution that can use data mining and automation to perform this diagnostic process. Of course, data mining methods have also been proposed for this case, each of which has advantages and disadvantages. The data mining methods presented so far have high computational overhead or low accuracy. However, in the method proposed in this research, the improved ID3 decision tree with Bayesian network and support vector machine has been used as a combined method. In this proposed method, to improve performance and accuracy, the rough set algorithm and hierarchical analysis are used to select effective features. The tree created in the proposed method has the lowest possible depth and therefore has a high velocity. The computational overhead of the proposed method is low due to the use of an optimal algorithm. The data used in the evaluation of 3-year data from 60 companies. In evaluating the proposed method, it is shown that the proposed method has an accuracy of 80%, which is considered to be high accuracy compared to similar methods. The time overhead in the proposed method is O(m.n) and the memory overhead is O(n) where m represents the size of the training set and n represents the feature set used in the training

Keywords: Bayesian Network, Support vector machine, Decision Tree, fuzzy rough, Hierarchical Analysis, fraud -

Pages 33-44

The need for a software or a system in general that can store important information (which a person feels may be needed in the future) on a daily basis and provide this information to the person at the necessary time, It seems necessary and essential. In this article, an attempt is made to help humans by providing a system so that by fully storing information over time, whenever they need information (which they are unable to recall due to mental preoccupations), they can recall a part of it,Get all the information you need in full. In the proposed system, information is initially stored in a knowledge graph, this knowledge graph has connections between nodes, which return the best and most complete answer to the user due to the existence of these connections and using key search methods to be. On a daily basis, the user stores his important information, which he hears or reads and thinks he may need in the future, in this system, and when necessary, just by reminding him. A part of the information gets access to the whole information. On a daily basis, the user stores his important information, which he hears or reads and thinks he may need in the future, in this system, and when necessary, just by reminding him. A part of the information gets access to the whole information.

Keywords: knowledge graph, feedback communication, human memory -

Pages 45-59

One of the ways to deal with the effect of jammers, especially intra-band jammers, is to use beamforming (BF) in multi-antenna systems. In this method, based on the DOA of desired signal and DOA of interference, it is tried to design peak of beam pattern in the direction of the desired source and null of pattern in the direction of interferer. Since the depth of null and its location depend on the direction of interferer and in practice, it is not possible to obtain accurate information from electronic support measure (ESM) system, in this paper, a beamforming method which is robust to DOA estimation error has been proposed. Furthermore, nulling the interferer’s direction results in side lobes level increment. This can decreas communication systems performance. So, in adition to robust jammer nulling, the side lobe level of considered directions is controlled, too. In this paper, three BF weights optimization from three points of view are defined and solved analytically based on convex optimization framework. Simulation results show that proposed method is more efficient than previous and traditional methods. The proposed method keeps SINR in the order of SNR which can be obtained by DOA estimation error free methods.

Keywords: Jammer, Beamforming, DOA estimation error, Signal to Interference plus Noise Ratio, ESM, side lobe -

Pages 61-70

The development of the telecommunication industry as a factor in the development of ICT can bring benefits such as earning currency through the export of services, creating employment, and increasing productivity. Governments introduce the telecommunication industry as an important industry in economic growth. Every country seeks to increase the average production of its workforce to increase production and economic growth. In other words, a workforce is an important tool for the progress and development of the country. Therefore, investing in ICT has a positive and significant effect on the productivity of labor and employment and economic growth. Since the issue of production in Iran is of particular importance, therefore, investment in information and communication technology has a positive and significant effect on labor productivity and employment, and economic growth. Therefore, focusing as much as possible on the development of information and communication technology in the more deprived and less developed provinces can have more useful results in the performance of macroeconomic variables, including increasing the per capita production of labor. Therefore, the main goal of this research is to investigate the impact of ICT on the per capita production of each worker in the provinces of Iran using the generalized dynamic moment (GMM) technique and also the modified ordinary least squares (FMOLS) method. from 2006 to 2019. The results of the research show that with a one percent increase in the number of mobile internet users, and mobile phone subscribers, the per capita production of workers in the short-term and long-term has increased by 0.27 and 0.12 percent, respectively, while with an increase of one percent of fixed internet subscribers decreases the per capita worker production in the short-term and long-term by 0.23 and 0.19 respectively in the provinces of Iran. Therefore, the policy result of the current research is that ICT in the field of data and voice with mobility capability increases the per capita production of each worker in the provinces of the country.

Keywords: Production per worker, ICT, GMM -

Pages 71-86

The network on chips was introduced as a solution to improve coherence between the network components. As one aspect of the network on chip design is mapping, so, in this paper, we have presented different concepts and parameters in the online mapping for different jobs in the network on chips. Thus, three essential steps are considered in the online mapping for different jobs in the network on chips which are finding the appropriate size of sub-mesh for input job, finding a sub-mesh place in integrating the mesh for online job allocation and finding the main place in sub-mesh. Also, previous efficient models to select the dimensions of the sub-mesh, MD, MPN and MT&MPN, previous processor allocation mechanisms, TRB and TCB, and the traditional processor migration methods based on two-column boundary, two-row boundary, limited left-right compaction, and limited top-down compaction for mesh topology are considered and compared against the proposed hybrid migrations. The mentioned algorithms are used to increase continuity and decrease latency in multiprocessor systems. Since the main goal in the development of the proposed methods is to achieve the maximum performance, so in this process, the impact of different performance parameters will be compared against the previous mechanisms. In this paper, 6 algorithms, which have achieved better performance, have been selected among the 45 ones. We have demonstrated that using hybrid migration strategies enable us to limit the number of processors migrations. Moreover, MT&MPN/TCB/HCM has revealed better results among these algorithms with the average job execution time %38.0248, average job response time %99.5387, and average system utilization %48.0239. Indeed, simulation results show that MPN/TRB/HBM has maximum results of the average power consumption %6.68, and the best results of the average job execution time %38.21.

Keywords: Allocation, Fragmentation, Migration, Multiprocessors, Network on Chip (NoC), Mapping, Sub-mesh